viernes, 15 de octubre de 2010

martes, 12 de octubre de 2010

viernes, 8 de octubre de 2010

lunes, 4 de octubre de 2010

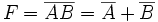

FUNCIÓN NAND

La puerta lógica NO-Y, más conocida por su nombre en inglés NAND, realiza la operación de producto lógico negado. En la figura de la derecha pueden observarse sus símbolos en electrónica.

La ecuación característica que describe el comportamiento de la puerta NAND es:

Su tabla de verdad es la siguiente:

| Entrada A | Entrada B | Salida  |

|---|---|---|

Podemos definir la puerta NO-Y como aquella que proporciona a su salida un 0 lógico únicamente cuando todas sus entradas están a 1.

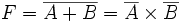

FUNCIÓN NOR

La puerta lógica NO-O, más conocida por su nombre en inglés NOR, realiza la operación de suma lógica negada. En la figura de la derecha pueden observarse sus símbolos en electrónica.

La ecuación característica que describe el comportamiento de la puerta NOR es:

Su tabla de verdad es la siguiente:

| Entrada A | Entrada B | Salida  |

|---|---|---|

Podemos definir la puerta NO-O como aquella que proporciona a su salida un 1 lógico sólo cuando todas sus entradas están a 0. La puerta lógica NOR constituye un conjunto completo de operadores.

Representación gráfica

viernes, 1 de octubre de 2010

martes, 28 de septiembre de 2010

lunes, 27 de septiembre de 2010

Identidades básicas del álgebra Booleana

viernes, 24 de septiembre de 2010

Conceptos de Hoja de cálculo

Jerarquía de Operadores

Un operador es un símbolo o palabra que significa que se ha de realizar cierta acción entre uno o dos valores que son llamados operandos.

Tipos de Operadores:

a) Aritméticos (su resultado es un número): potencia, * , / , mod, div, + , -

b) Relacionales (su resultado es un valor de verdad): =, <, >, <=, >=, <>

c) Lógicos o Booleanos (su resultado es un valor de verdad): not, and, or

d) Alfanuméricos : + (concatenación)

e) Asociativos

El único operador asociativo es el paréntesis ( ) , el cual permite indicar en qué orden deben realizarse las operaciones. Cuando una expresión se encuentra entre paréntesis, indica que las operaciones que están dentro de ellos debe realizarse primero. Si en una expresión se utilizan más de un paréntesis se deberá proceder primero con los que se encuentren más hacia el centro de la expresión.

lunes, 20 de septiembre de 2010

Circuitos Digitales

Para escribir las propiedades operacionales de los circuitos digitales, es necesario presentar el sistema matemático llamado álgebra Booleana en honor Boole que especifica la operación de cada compuerta.

El algebra booleana se utiliza para describir la interconección de compuertas digitales y para transformar diagramas de circuitos en expresiones algebraicas.

Lógica binaria

La lógica binaria tiene que ver con variables que asumen 2 valores discretos y con operaciones que asumen un significado lógico. Los dos valores que toman las variables son 1 y 0. Su nombre es designado por letras del alfabeto. Existen 3 operaciones logicas asociadas con los valores binarios llamadas. AND, OR, NOT

AND. Esta operación se representa por un punto o por la ausencia de un operador,

x·y=z

xy=z

Se interpreta como z=1 si y solo si x=1 y y=1. de lo contrario z = 0

OR. Se representa con el signo + se le x o y = z

NOT. Se representa por medio de una barra colocada arriba de una variable. Se conoce también como operación complemento porque cambia un 1 por 0 un 0 por 1

Compuertas lógicas

Son circuitos que operan con una o mas señales de entrada par aproducir una de salida

Son bloques de hardware que producen el equivalente de señales de salida, 1 y 0 lógicos si se satisfacen requisitos de lógica de entrada.

Las señales de entrada x y pueden existir en las compuertas and y or en uno de los 4 estados posibles. 00,01,10,11. Las compuertas AND y OR pueden tener más de 2 entradas. La compuerta and de 3 entradas responden con una salida de un 1 lógica si las 3 entradas son 1, de lo contrario la salida será 0. La compuerta OR de 4 entradas da un uno lógico si uno de los elementos es 1, de lo contrario la salida se convierte en 0 lógico.

Algebra Booleana

Una función Boleana expresa la relación lógica entre variables binarias. Se evalua determinando el valor binario de la expresión de todos los valores posibles de las variables.

martes, 7 de septiembre de 2010

Comandos para configurar un Router

- Modo usuario: Permite consultar toda la información relacionada al router sin poder modificarla. El shell es el siguiente: Router >

- Usuario privilegiado: Permite visualizar el estado del router e importar o exportar imágenes de IOS. El shell es el siguiente: Router #

- Modo de configuración global: Permite utilizar los comandos de configuración generales del router. El shell es el siguiente: Router (config) #

- Modo de configuración de interfaces: Permite utilizar comandos de configuración de interfaces (Direcciones IP, mascaras, etc.). El shell es el siguiente: Router (config-if) #

- Modo de configuración de línea: Permite configurar una línea (ejemplo: acceso al router por Telnet). El shell es el siguiente: Router (config-line) #

- Modo espacial: RXBoot Modo de mantenimiento que puede servir, especialmente, para reinicializar las contraseñas del router. El shell es el siguiente: rommon >

Poner una contraseña al acceso Privilegiado

Esta parte explica como poner una contraseña al usuario privilegiado.

Lo primero que hay que hacer es conectarse en modo privilegiado, luego en modo de configuración global para efectuar esta manipulación:

Router > enable

Router # configure terminal

Router (config) #

Una vez en modo de configuración global, tan solo hay que ingresar un comando para poner una contraseña: Router (config) # enable password contraseña

La próxima vez que un usuario intente conectarse en modo usuario privilegiado, le será solicitada una contraseña.

Hasta aquí, se recomienda guardar regularmente la configuración utilizando el siguiente comando (en modo privilegiado): copy running-config startup-config

Configuración de las interfaces Ethernet del router

Ahora, debemos hacer que se comuniquen las dos redes conectadas al router. Supongamos que el nombre de la interfaz conectada a PC1 es fa0/0 y el de la conectada a PC2 es fa0/1 y que estamos en modo de configuración global.

A continuación los comandos a ingresar:

- Interfaz fa0/0:

Router (config-if) # ip address 192.168.1.1 255.255.255.0

Router (config-if) # no shutdown

Router (config-if) # exit

- Interfaz fa0/1:

Router (config) # interface fa0/1

Router (config-if) # ip address 10.0.0.1 255.0.0.0

Router (config-if) no shutdown

Router (config-if) exit

Esto es todo en relación a la configuración de las interfaces. Las dos redes deberían ahora comunicarse entre ellas. Podemos comprobarlo con un comando ping de un PC de una red hacia un PC de otra red.

Ya que la configuración con el cable de consola y HyperTerminal no es práctico, se puede permitir que los administradores se conecten al router vía una sesión Telnet desde cualquier PC de una de las dos redes.

Pasamos primero en modo de configuración global, luego en modo de configuración de línea VTY:

Router > enable

Password?:

Router # configure terminal

Router (config) # line vty 0 4

configurará la posibilidad de 5 sesiones telnet simultáneas en este router.

Llegamos ahora al prompt de configuración de línea. Para activar Telnet, no hay más que poner una contraseña a la línea:

Router (config-line) # password contraseña

Router (config-line) # exit

Resumen de los comandos IOS básicos

NOTA: Si varios comandos aparecen uno después de otro para una misma función, esto significa que todos tienen la misma función y que cualquiera de ellos puede ser utilizado indistintamente.

Paso entre los diferentes modos de usuarios

- Usuario normal: Ningún comando a ejecutar, es en este modo que comienza una sesión.

- Usuario privilegiado (a ejecutar desde el modo normal):

Router > en

- Modo de configuración global (a ejecutar desde el modo Privilegiado):

Router # conf t

- Modo de configuración de interfaz (a ejecutar desde el modo de configuración global):

Router (config) # int nombre_interfaz

- Modo de configuración de línea (a ejecutar desde el modo de configuración global):

Router (config) # line nombre_de_la_linea

Comandos de información

Los comandos de información permiten mostrar la información relativa al router. Todos comienzan con el prefijo show o sh. La mayoría deben ser ejecutados desde el modo privilegiado.

- Mostrar el archivo de configuración actual del router:

show runsh run

- Mostrar información sobre la configuración de hardware del sistema y sobre el IOS:

sh version

- Mostrar los procesos activos:

- Mostrar los protocolos configurados de la capa 3 del modelo OSI:

- Mostrar las estadísticas de memoria del router:

- Mostrar información y estadísticas sobre una interfaz:

sh interfaces nombre_interfaz

sh int nombre_interfaz

*Mostrar la tabla de enrutamiento IP:sh ip ruta

Comandos de interfaz

Estos comandos están ligados a la configuración de la interfaz del router. La mayoría deben ser ejecutados desde el modo de configuración de interfaz.

- Asignación de una dirección IP a una interfaz:

- Activación de la interfaz:

Comandos para hacer una copia de seguridad de la configuración actual

Estos comandos permiten hacer una copia de seguridad de la configuración actual para restaurarla automáticamente en caso de reinicio del router. Estos se ejecutan en modo Privilegiado.

- Copia de seguridad con solicitud de confirmación:

copy run start

- Copia de seguridad sin solicitud de confirmación:

Comando de anulación

Este comando permite regresar a la última configuración guardada, anulando todas las modificaciones que han sido hechas después a la configuración. Se ejecuta en modo Privilegiado.

copy startup-config running-config

copy start run

Anulación de un comando en particular

Para anular un comando en particular, utilizaremos el prefijo no delante del comando que se ejecuto anteriormente.

Ejemplo: anular la configuración de una interfaz:

no ip address

viernes, 3 de septiembre de 2010

martes, 31 de agosto de 2010

lunes, 30 de agosto de 2010

Sistema octal

En informática aveces se utiliza la numeración octal en lugar de la hexadecimal, ya que tiene la ventaja de que no requiere otros símbolos diferentes de los dígitos

viernes, 27 de agosto de 2010

Movimientos en Yenka

Angry: el personaje reacciona con enojo y mueve sus brazos hacia atrás

Clapping: El personaje aplaude 5 veces

Disappointed: El personaje se cubre la cabeza con las manos

Dance Moves (Non-traveling):

Box Step 1 time: Mueve las piernas hacia afuera primero la izquierda y luego la derecha, acompañadas de los brazos.

Circle Hips: El personaje mueve un pie hacia afuera y comienza a hacer círculos con al cadera

Ducking and Diving: El personaje salta y cae con las piernas separadas, entonces comienza a mover el tronco y las manos en círculos

Dance Moves (Travelling):

Cartwheel: El personaje da una vuelta de carro hacia la derecha

Side Step: El personaje camina de lado

Side to Side: El personaje se mueve primero hacia la derecha y luego hacia la izquierda

Interactions:

High Five: El personaje levanta la mano izquierda y la tiende hacia el frente

Prees Nearest Switch: Aprieta el switch

Say: Sale un recuadro de texto por medio del cual el personaje dice algo

Pop-ups

Open Pop-up: Se despliega un pop-up

Dance Turns

Pencil Turn: El personaje levanta el pie derecho y gira sobre su eje hacia la izquierda

Ripple Turn: El personaje se voltea hacia la izquierda alzando las rodillas, luego baja el tronco y la cabeza, los vuelve a subir y regresa a su posición inicial

Turn with Arms: El personaje gira 45º hacia la izquierda moviendo brazos y piernas

Rotation

Pitch: El personaje se inclina hacia el frente

Roll: El personaje se inclina hacia un lado

Turn: El personaje gira levemente hacia la derecha

Movement

Turn Left: El personaje gira hacia la izquierda

Turn Right: El personaje gira hacia la derecha

Walk: El personaje camina

jueves, 26 de agosto de 2010

Sistema Binario

Con punto decimal

10.375 ---> 1010 = 10

0.375 x2 = 0.75 ---> pasa el primero 0

0.75 x 2 = 1.5 ----> pasa el primero 1

0.5 x 2 = 1 --------> queda el 1

entonces.. 0.375 = 0.011

10.375 = 1010.011

INVERSO

0.011 a decimal

0 x 2^-1 + 0 x 2^-2 + 1 x 2^-2 = o.25 + 0.125 = o.375

martes, 24 de agosto de 2010

lunes, 23 de agosto de 2010

La ingeniería en los sistemas de control

viernes, 20 de agosto de 2010

martes, 17 de agosto de 2010

Sistemas de control

Diagrama de Flujo

lunes, 16 de agosto de 2010

Sistemas

viernes, 13 de agosto de 2010

Resolucion de Problemas

martes, 10 de agosto de 2010

Ejercicio de redes

2) 165.100.1.190 SM 255.255.0.0 Red 165.100.0.0

3) 195.223.50.130 SM 255.255.255.0 Red 195.223.50.0

4) 190.35.0.193 SM 255.255.0.0 Red 190.35.0.0

5) 126.0.0.25 SM 255.0.0.0 Red 126.0.0.0

6) 192.70.10.153 SM 255.255.255.0 Red 192.70.10.0

7) 10.5.7.33 SM 255.0.0.0 Red 10.0.0.0

8) 172.50.96.37 SM 255.255.0.0 Red 172.50.0.0

9) 220.100.100.54 SM 255.255.255.0 Red 220.100.100.0

10) 135.70.244.237 SM 255.255.0.0 Red 135.70.0.0

Algoritmos

| Un algoritmo es una fórmula o ecuación matemática usada por buscadores como Google o Yahoo para calcular la relevancia e importancia de una página web con respecto a una palabra o frase clave. Los algoritmos de los buscadores están guardados en la más estricta confidencialidad y van siendo ajustados con el tiempo para mejorar la calidad de las búsquedas. |

lunes, 26 de abril de 2010

Act pract 8

Los virus son programas que necesitan ser ejecutados para activarse, pues no pueden hacerlo por si mismos, y una vez que lo hacen pueden causar serios daños, como borrar información o negar la ejecución de ciertos programas.

Los gusanos son practicamente lo mismo que los virus, con la diferencia de que no necesitan ser activados ni adherirse a ningún programa.

Los troyanos son archivos que parecieran ser cierto programa cuando en realidad no lo son, no son muy dañinos pero pueden saturar la computadora o alentarla

Los spywares son hasta cierto punto inofensivos, pues no dañan ni borran la información ni niegan la ejecución de ningun tipo de programa, lo que hacen es obtener información de los usuarios como contraseñas o las paginas web que estos visitan.

Algunas de las herramientas y aplicaciones de seguridad utilizadas en la protección de redes incluyen:

Parches y actualizaciones de software

- Protección contra virus

- Protección contra spyware

- Bloqueadores de correo no deseado

- Bloqueadores de elementos emergentes

- Firewalls

Firewall

El firewall es una de las herramientas de seguridad más efectivas y disponibles para la protección de los usuarios internos de la red contra las amenazas externas.

Los productos de firewall usan diferentes técnicas para determinar qué acceso permitir y qué acceso denegar en una red.

- Filtrado de paquetes: evita o permite el acceso de acuerdo con las direcciones IP o MAC.

- Filtrado de aplicaciones evita o permite el acceso a tipos específicos de aplicaciones según los números de puerto.

- Filtrado de URL: evita o permite el acceso a sitios Web según los URL o palabras clave específicas.

- Inspección de paquetes con estado (SPI, Stateful Packet Inspection): los paquetes entrantes deben ser respuestas legítimas de los hosts internos. Los paquetes no solicitados son bloqueados, a menos que se permitan específicamente. La SPI también puede incluir la capacidad de reconocer y filtrar tipos específicos de ataques, como los ataques DoS.